文獻標識碼:A

DOI: 10.19358/j.issn.2096-5133.2018.08.006

中文引用格式:張智南,柯賢良,傅愛民.基于SECaaS模式的網絡安全監管服務化研究[J].信息技術與網絡安全,2018,37(8):23-26.

0 引言

隨著信息化進程的不斷發展,網絡空間已經成為繼陸海空天之后的第五戰場。我國對網絡空間安全日益重視[1]。特別是十九大前后《網絡安全法》的頒布實施,標志著網絡安全的國家戰略地位進一步加強,意味著各行業各單位應進一步做好網絡安全工作,確保網絡空間安全。而在網絡安全建設中,建立自上而下的網絡安全監管體系是落實網絡安全管理的重要支撐手段[2]。《網絡安全法》第五章監測預警與應急處置第五十二條規定:負責關鍵信息基礎設施安全保護的部門,應當建立健全本行業、本領域的網絡安全監測預警和信息通報制度。當前,行業領導都已經認識到建立網絡安全監管體系的重要性和必要性,但在實踐上還存在一些問題。

本文主要討論了當前安全監管工作中存在的問題,討論了基于SECaaS模式建立網絡安全監管服務化體系的思路和方法,討論了網絡安全監管服務化體系關鍵技術的實現及在安全事件中的應用。

1 當前安全監管工作中存在的主要問題

在行業內部,許多主管單位的安全部門都會定期評估本級和下級單位的安全狀況,發現問題及時通報,初步建立起了安全監管體系。但從實際效果看,還是存在一些問題,主要可以歸納為三個方面:有監管缺落地、有手段缺同步、有覆蓋缺層次。

1.1 有監管缺落地

表面上,當前的安全監管體系能夠發現問題并及時通報。但是,通報之后下級單位是否處置、如何處置、處置結果如何,缺乏進一步跟蹤。對于被監管的下級單位來說,通報下來后有專業安全人才的單位還可以有所動作,但在專業安全人才普遍缺乏的情況下,更多的單位無所適從,不會也不敢對正在運行的承載關鍵職責的業務信息系統進行安全加固。最終的結果是通報多了也就麻木了,監管完全流于形式,根本沒有形成有效結果。

1.2 有手段缺同步

從行業內部看,各單位的網絡安全防護水平層差不齊。有的單位配發了網絡安全設備,在配發之初還可以起到一些安全作用,及時發現網絡隱患并依照加固建議進行處理。但由于缺乏專業管理,一段時間后,設備的安全策略沒有及時更新,新的安全威脅無法定位,也就逐步失去效果,成了無用的擺設。對于一些新建單位或者一些小散遠單位,網絡安全設備還沒有來得及配發到位,就更談不上安全不安全了。最終從全局全網的角度看,網絡安全水平發展非常不均衡,處處是弱點,時時有短板,存在嚴重的“木桶效應”。

1.3 有覆蓋缺層級

一般的網絡安全評估設備的設計思路是最大化的發現安全隱患。因此設備會將發現的安全問題盡可能全面地報告出來。但是,網絡安全的核心目的是保障網絡和信息系統順暢運行。風險評估的最終目標是將風險控制在一個可接受的范圍內。如何從設備發現的所有隱患中提取出需要處置的高風險問題,有一個綜合評估的過程。在這個過程里,需要根據風險將問題分解為必須立即處置、可以定期處置、僅需定期審查或不需處置等多個層級。而現在的初級網絡安全監管體系僅僅只是發現并覆蓋安全問題,還遠遠沒有實現精細化分級管理。

2 基于SECaaS模式的安全監管服務化體系設計

當前安全監管體系在運行過程中表現出來的問題從根源上看,主要是兩點:一是網絡安全專業性強,網絡安全人才總體上處于嚴重缺乏狀態[2]。二是網絡攻防技術發展變化速度快,網絡安全設備在配發上存在缺口問題,在使用上存在同步問題。從行業發展的角度看,人才缺乏是無法通過短期大量資金投入解決的,只能逐步改善。因此在設計安全監管體系時,必須正視這個實際問題。

2.1 基于SECaaS模式思想的安全監管服務化設計思路

在行業人才分布上,多數網絡安全專業人員隸屬于各上級單位,整體自上而下呈遞減模式。但在實際安全需求中,需要保障安全能力在全行業的均衡配置。因此,必須解決網絡安全能力從上向下傳遞的問題。前文已討論,在安全專業人員總體不足的情況下,即使通過行政命令要求專業人員去下屬單位,也不能解決問題,所以必須采取更有效的方法。從行業外的各種安全實踐看,采用SECaaS模式處理安全監管問題是一種可行的手段。

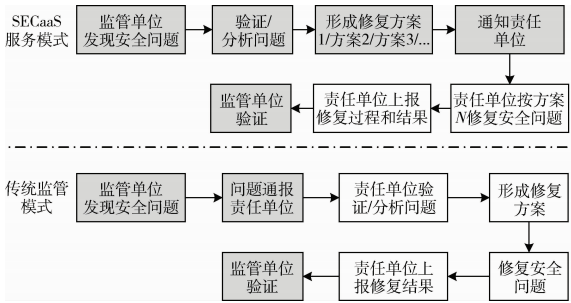

SECaaS是Security as a Service的縮寫,直譯為安全即服務,其基本思路是以云的模式提供安全服務[3]。應用到安全監管中,也就是將原先以監管為主的管理思路,轉變為以服務為主。傳統監管模型和SECaaS服務模式如圖1所示。

圖 1 傳統監管模式和SECaaS服務模式

如圖1所示,在傳統監管模式下監管單位只負責發現和通報問題,以及對問題修復后的驗證(圖中灰色流程框)。在這種模式下,責任單位即被監管單位需要更多地承擔起驗證、分析、修復等技術性較強的工作(圖中白色流程框)。當缺乏安全人才支撐時,該模式就會陷入困境。在SECaaS服務模式下,監管單位在發現問題后,利用自身的人才優勢,對問題進行驗證和分析,形成適配多種現實情況的修復方案,再通知到各責任單位。責任單位根據自身網絡和應用系統運行狀況,選擇合適的方案進行修復即可。在SECaaS模式下,驗證、分析和形成多種修復方案等安全技能要求高的工作集中在有人才優勢的監管單位進行,存在問題的下級單位僅僅需要根據實際情況選擇某一方案實施即可,大大降低了對人員方面的要求。

2.2 SECaaS安全監管服務平臺設計

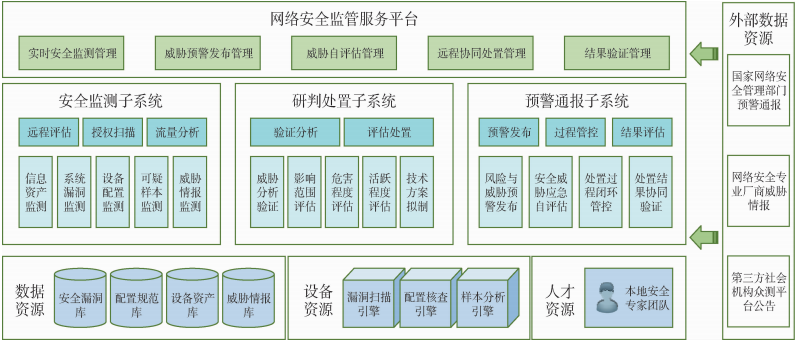

SECaaS安全監管服務平臺架構如圖2所示。

圖 2 SECaaS安全監管服務平臺架構

服務化后的網絡安全監管平臺與傳統的監管平臺主要有三個方面不同。

(1)增加了研判處置的內容。在平臺端對發現的威脅進行驗證和評估。一是對發現的威脅進行分析驗證,有效排除各種誤報;二是對發現的威脅進行整體分析,從影響范圍、危害程度、活躍程度等多角度綜合考量,全面評估其帶來的安全風險。

(2)加強了技術方案的擬制。在技術方案方面,除了描述威脅狀況,提供升級版本和補丁信息外,還要增加檢測方法、備用防護方法(如禁止某些軟件功能、改變某些安全配置、在安全防護設備上增加安全策略等)以及本地驗證方法等。

(3)增強了監管端的能力輸送。一是設立了威脅自評估機制,通過平臺側的網頁檢測、插件掃描等方式增強下級單位的威脅自評估能力;二是增加了協同處置機制,平臺側的安全專家在必要時可通過遠程方式直接協同下級單位技術人員進行安全加固,實現對風險的全面控制。

3 安全監管服務化體系關鍵能力的實現和驗證

安全監管服務化體系的關鍵能力已經得到了實現和驗證。下面以2017年5月12日爆發的WannaCry病

毒為例,介紹安全監管服務化體系關鍵能力的實現途徑和應用方法。WannaCry病毒是利用微軟“永恒之藍”漏洞(EternalBlue,MS17-010)的蠕蟲型勒索病毒。該蠕蟲感染計算機后會向計算機中植入敲詐者病毒,導致計算機中大量文件被加密。互聯網及部分專網計算機被大量感染,損失十分嚴重[4]。應對WannaCry病毒,安全監管服務化體系需要具備以下關鍵能力:病毒和漏洞檢測能力、威脅評估和處置能力、防御效果評估和驗證能力。

3.1 病毒和漏洞檢測能力的實現

WannaCry是蠕蟲型勒索病毒,是一種混合型病毒。因此,其檢測包括兩個方面:一是蠕蟲利用的漏洞檢測,二是勒索行為檢測。

漏洞檢測方面,WannaCry利用的是微軟“永恒之藍”漏洞,是已經公開并存在修復補丁的漏洞。從監管角度,漏洞檢測的關鍵在于發現網絡中沒有打補丁的計算機。在能力實現上,通過監管服務平臺將監管體系中的漏洞檢測設備進行統一升級,并進行實時檢測,在第一時間評估漏洞分布情況。對于未配發漏洞檢測設備的單位,平臺提供漏洞掃描插件下載,在本地計算機上執行漏洞掃描操作,評估局域網內計算機漏洞分布情報,再向平臺集中上報評估結果。

勒索行為檢測方面,勒索病毒一般變種較快,傳統的基于特征庫的檢測模式一般難以實現對最新變種的檢測。因此,采取基于行為特征的檢測模式是一種可行的方法。通過在虛擬化環境中對勒索病毒樣本受控執行,分析其工作模式,判斷是否有加密文件、釋放勒索信息等典型病毒行為,判斷其威脅。基于行為的勒索病毒檢測分析報告如圖3所示。

圖 3 基于行為的勒索病毒檢測分析報告

3.2 威脅評估和處置能力的實現

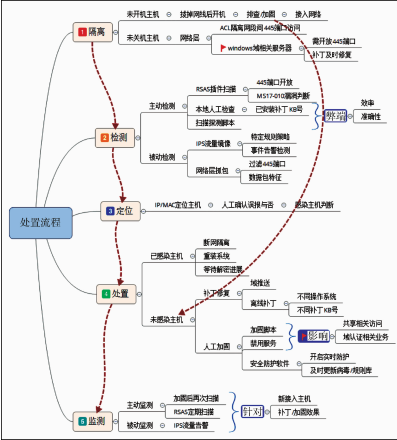

WannaCry的評估和處置從原理上說很簡單,直接安裝MS17-010補丁即可。但在實際環境中,需要考慮條件和環境不盡相同的因素。具體的評估和處置需要人員、工具和流程相結合。以WannaCry為例,其評估和處置流程如圖4所示。

圖 4 WannaCry評估和處置流程

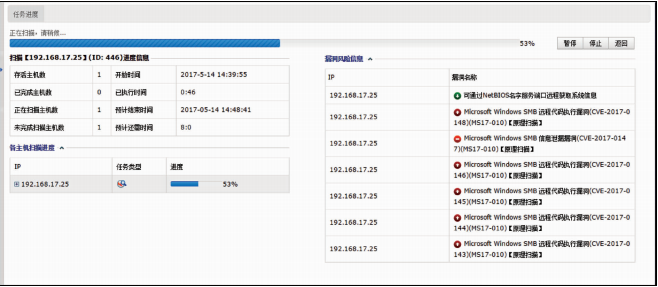

3.3 防御效果評估和驗證能力的實現

監管服務平臺對WannaCry防御效果的評估和驗證主要通過驗證掃描方式實現。通過遠程掃描管理主機,可以判斷漏洞是否繼續存在。如果繼續存在,其掃描結果如圖5所示。也可以通過遠程登錄方式直接查看是否安裝了對應的補丁。

圖 5 WannaCry漏洞存在掃描結果

4 結論

監管的目的是更好地、全面地提升網絡安全防護水平。為了實現這個目標就必須在有效監管的同時,發現和提升網絡中存在的安全薄弱點,特別是安全防護能力方面的薄弱點。通過安全監管的服務化,將技術要求高、分析難度大、人員實力要求強的工作放到人才實力較強的監管平臺進行,而下屬單位只要結合實際情況選擇防護方案按步驟實施即可。只有通過安全服務化的模式,才能有效克服當前網絡安全需求旺盛與專業安全人才嚴重缺乏之間的矛盾,確保行業網絡安全水平全面提升。

參考文獻

[1] 方濱興,杜阿寧,張熙,等.國家網絡空間安全國際戰略研究[J].中國工程科學,2016,18(6):13-16.

[2] 于全,楊麗鳳,高貴軍,等.網絡空間安全應急與應對[J].中國工程科學,2016,18(6):79-82.

[3] HUSSAIN M,ABDULSALAM H.SECaaS:security as a service for cloud-based applications[C].Kuwait Conference on E-Services & E-Systems.ACM,2011:1-4.

[4] ZIMBA A,SIMUKONDA L,M Chishimba.Demystifying ransomware attacks:reverse engineering and dynamic malware analysis of WannaCry for network and information security[J].ZAMBIA Information Communication Technology (ICT) Journal,2017,1 (1):35-40.

(收稿日期:2018-07-10)

作者簡介:

張智南(1977-),博士,綠盟科技涉密行業技術總監,主要研究研究方向:網絡安全和云計算安全。