張陽,胡紹謙,湯震宇

(南瑞繼保電氣有限公司,江蘇 南京 211100)

摘要:為了應對電力系統中日趨嚴重的安全問題,闡述了僵尸網絡在電力二次系統中部署和傳播的可能性,分析了僵尸網絡在活動時產生的報文特征和流量的行為特性,并針對電力二次系統僵尸網絡的特點,提出了兩種可部署于網絡分析儀的僵尸網絡檢測方法,分別是基于深度包檢測技術的異常協議識別方法和基于循環自相關和Xmeans聚類的流序列特征分析方法。實驗證明,這兩種方法均具有良好的檢測效果,其中,異常協議識別方法在特定場景下將失效,而流序列特征分析方法具有更好的通用性。

關鍵詞:僵尸網絡;電力系統;深度包檢測;流量行為;循環自相關;聚類分析;網絡分析儀

0引言

2015年末,烏克蘭電網遭到黑客攻擊,這是首次由黑客攻擊行為導致的大規模停電事件,電力二次系統的網絡安全問題日益嚴峻。僵尸網絡是指通過各種手段在多臺設備中植入惡意程序,使僵尸控制者能相對方便和集中地控制這些設備,向這些受控制的設備發布各種指令以進行相應惡意活動的攻擊網絡。隨著全球電力系統和互聯網技術的高速發展,特別是能源互聯網的興起[1],電力二次系統的規模和復雜性越來越高,智能化設備和以太網通信的普及在帶來更加豐富功能的同時,也帶來了各種安全問題,如Web應用中數據庫信息的SQL注入攻擊[2]、Web客戶端腳本注入攻擊[3]、僵尸網絡等。

本文研究了僵尸網絡在電力二次系統中的部署方法和傳播機制,分析了僵尸程序產生的網絡流量的行為特性,并以此提出了兩種基于網絡分析儀的僵尸網絡的檢測方法,最后按照電力二次系統的網絡架構搭建環境進行實驗。

1電力二次系統中僵尸網絡部署及傳播

1.1僵尸網絡部署方法

國內電力二次系統是一個相對封閉的局域網系統,一般不與公網直接相連,所以直接從公網感染僵尸程序的可能性不大。部署僵尸程序有以下幾種方法:

(1)事先在智能設備中部署僵尸程序,當該設備在站內安裝接入二次網絡時即可發作。

(2)直接連接二次網絡中的交換機,將僵尸程序植入網絡。

(3)將小型的無線網卡接入二次網絡,將站內局域網與公網連接。

1.2僵尸網絡傳播機制

僵尸程序一般具有自我復制和自動傳播的能力,在電力二次系統中,各設備供應商為方便現場調試,一般會開放設備的telnet、ftp、ssh服務,并且用戶名密碼相對固定,僵尸程序通過這些服務很容易進行傳播,步驟如下:

(1)周期掃描網絡中所有的IP地址,記錄所有在線設備的IP,記為G1。

(2)測試G1中所有設備的telnet服務、ftp服務、ssh服務是否打開,至少打開其中一個服務的設備IP記為G2。

(3)電力二次系統中大部分設備采用VxWorks、Linux、Windows等操作系統,配合ARM、x86、PowerPc、MIPS、Sparc等CPU架構,組合是有限的,僵尸程序通過telnet、ftp、ssh可以判斷G2中設備的操作系統和CPU架構,選擇適配的二進制文件,通過telnet或ssh復制至目標系統,并加入啟動腳本。

2電力二次系統中僵尸網絡流量特性

僵尸網絡的目的是控制被感染的設備執行特定的指令,如重啟、發送惡意報文、控制一次設備等。所以僵尸網絡一般會有一個C&C服務器(命令與控制服務器),C&C服務器可以是網絡中固定的節點,也可由僵尸程序選舉產生,所有僵尸程序周期訪問C&C服務器獲取指令,或者由C&C服務器周期廣播指令至所有僵尸程序。在這個過程中,僵尸程序會產生帶有特定特征的網絡流量。

2.1僵尸程序會產生非常規協議的流量

常規的僵尸網絡可分為以下3種類型[4]:

(1)IRC僵尸網絡:控制和通信方式采用IRC協議(互聯網中繼聊天協議)的僵尸網絡[5]。

(2)HTTP僵尸網絡:控制和通信方式采用HTTP協議(同時伴隨DNS)的僵尸網絡。

(3)P2P僵尸網絡:控制和通信方式采用P2P協議或類似結構的僵尸網絡[6 7]。

這三種類型的僵尸網絡同樣可以在電力二次系統中部署和傳播,常規電力二次系統中極少產生IRC、HTTP、DNS、P2P的流量。

2.2僵尸程序產生的流量具有周期性

對于單個僵尸網絡節點,需要周期性地從C&C服務器獲取指令,在與C&C服務器通信時,通信行為會產生較為明顯的周期性[8],如周期的IRC報文、周期的DNS請求、周期的HTTP流量等。周期性可分為以下兩種類型:

(1)單報文的周期性:研究對象為單個報文組成的序列,如一段時間內,僵尸節點向C&C服務器周期發送的DNS請求報文的周期性。

(2)流的周期性:僵尸節點與C&C服務器一次通信時產生的完整問答過程可以稱為一個流,一段時間內產生的流組成流序列,流序列同樣具有周期性。

2.3僵尸程序產生的流量具有群體性

對于同一個僵尸網絡中的多個僵尸節點,由于感染相同的僵尸程序,在與C&C服務器通信行為上會產生較為明顯的群體相似性[9]。以著名的HTTP僵尸程序BlackEnergy為例,僵尸網絡中的N個節點,在足夠長的時間間隔T內,會產生幾乎相同次數的DNS請求,并且請求的目標域名一致(C&C服務器的域名)。

3電力二次系統中僵尸網絡的檢測方法

電力二次系統中僵尸網絡的檢測需要分析全站的報文,網絡分析儀從核心交換機的鏡像口獲取報文,可得到全站所有報文的鏡像,僵尸網絡檢測程序完全可部署于網絡分析儀上。

3.1DPI(深度包檢測)方法

電力二次系統中使用的網絡協議相對較為固定,以站控層網絡為例,通常是103、61850、DNP,少數情況下會有101(網絡形式)和104。除此之外的所有協議報文都可以認為是非常規協議,都可能由僵尸程序產生,所以可以用協議識別的方法檢測僵尸網絡。

以DNS協議為例,根據RFC1034[10]的說明,DNS報文的總體格式如圖1所示。

常規的協議識別一般采用端口號識別協議,但僵尸程序往往利用這一點采用特殊的端口號躲避檢測。DPI方法深度分析報文的內部特征,對協議進行模糊識別。

與DNS協議類似,IRC協議可根據RFC1459[11]解析,103可根據IEC608705103[12]協議規范解析等。在電力二次系統中,事先規定協議的“白名單”,只允許運行特定的協議,是檢測僵尸網絡的有效手段。

3.2流量行為分析方法

為了描述僵尸節點與C&C服務器通信時的流量特性,本文使用源IP、目的IP、目標端口、協議四元組組流,這里忽略源端口,因為源端口一般由操作系統隨機指定,每一次交互時都不一樣,不具有代表性。在給定的超時時間內,四元組相同的所有報文形成一個流,多個四元組相同的流按時間排序可形成流序列。流序列的特性描述了僵尸節點與C&C服務器通信時的流量特性。

描述流序列的周期性時,需要對流序列進行01序列化,序列化過程如圖2所示,即用較小的時間間隔t切割整個流序列,若某間隔內有流開始,則為1,否則為0,本文取t=Intervalavg/4,即平均流時間間隔的1/4。

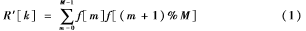

本文使用循環自相關的方法[13]量化01序列f的周期性,公式(1)是循環自相關函數,通過公式(2)找到使ω最大的序號k,再通過公式(3)即可得到描述周期性的循環自相關頻率freq。

式中:f為流序列的01序列;M為01序列長度

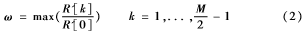

以HTTP僵尸程序BlackEnergy為例,使用多個BlackEnergy僵尸樣本產生數十個流序列,提取平均流時間間隔、平均流持續時間、平均流長度、循環自相關頻率作為BlackEnergy僵尸程序產生的流序列的“指紋”,對于每一項流特征,本文采用Xmeans聚類算法[14]進行聚類,用以區分BlackEnergy僵尸程序在不同狀態下對于同一個特征的不同特性,如表1所示,表中Q為Xmeans的聚類質量,由公式(4)計算,質量越大說明類別中各項越相似。

式中:β取2.5;sd為標準差,c為均值

表1中每一個聚類類別描述了BlackEnergy僵尸程序產生不同流序列的特性,如流長度有3個聚類類別,說明BlackEnergy會產生3種長度的流。

通過分析電力二次系統中全站流量,可以獲得全站103、61850、DNP的流序列的“指紋”,可以采用白名單方式:正常情況下,網絡分析儀檢測到的流序列的指紋應該與正常流量指紋相似,出現異常即可認為是僵尸流量指紋。或者采用黑名單方式:事先分析已知的大量僵尸程序的流序列“指紋”,當站內有流序列匹配僵尸指紋時,即可認為是僵尸流量。匹配方法使用加權得分的方法,未知流序列的某項屬性滿足公式(5)時,會按照公式(6)計算得分,當所有屬性的得分之和大于一個閾值時,即判定匹配該僵尸指紋。

式中:QTi是待匹配流序列在自身第i個屬性的質量,計算方法與公式(4)一致,T[i]為待匹配流序列的第i個屬性,c為已知僵尸流序列第i個屬性的均值,sd為標準差。

4實驗分析

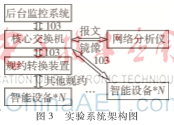

本文采用電力二次系統中常規設備和系統搭建實驗環境,包括后臺監控系統、交換機、規約轉換裝置、網絡分析儀、其他智能設備(測控裝置、保護裝置),主要通信規約采用103,一部分智能設備使用其他規約,需要規約轉換裝置轉換成103,總體架構如圖3所示。正常運行時,可以通過后臺監控系統監視所有設備的運行情況以及采集各個相關測點的值。

本文在后臺監控系統及一部分智能設備中運行僵尸程序BlackEnergy,在核心交換機中配置鏡像口,將全站流量全部鏡像發送至網絡分析儀,網絡分析儀中運行僵尸網絡檢測程序。在DPI檢測方面,由于全站只有BlackEnergy在使用HTTP和DNS協議,在這種情況下,檢測率為100%,誤報率為0,但只要有正常流量也使用HTTP和DNS協議,或者僵尸程序采用103或61850交互,DPI方法將變得極不可靠;在流量行為分析方法方面,實驗采用匹配已知僵尸流量特征的黑名單方式,得分閾值取1.3,可使BlackEnergy的檢測率大于90%而誤報率低于0.02%,類似的方法可以推廣到檢測電力二次系統中任何類型的僵尸網絡。

5結論

本文闡述了僵尸網絡在電力二次系統中的部署方法和傳播機制,分析了僵尸網絡在網絡中活動時產生的報文特征和流量行為,并提出了兩種僵尸網絡檢測方法,分別是識別異常協議的DPI(深度包檢測)方法、提取流序列特征的流量行為分析法。僵尸檢測程序需要網絡分析儀的支持。實驗表明這兩種方法都有較好的檢測效果。

其中,當僵尸程序使用103、61850等規約進行傳播和活動時,DPI方法將失效,所以流量行為分析方法具有更廣泛的應用范圍,但流量行為分析方法涉及大量的計算,需要消耗相當大的CPU和內存資源,將DPI方法、流量行為分析法等多種方法相結合,可以獲得更好的檢測效果,并降低計算資源的消耗。

參考文獻

[1] 曹軍威,袁仲達,明陽陽. 能源互聯網大數據分析技術綜述[J]. 南方電網技術,2015,9(11):9 20.

[2] 張燕. 數據挖掘提取查詢樹特征的SQL注入攻擊檢測[J]. 電子技術應用,2016,42(3):90 94.

[3] 張海燕,莫勇. 基于決策樹分類的跨站腳本攻擊檢測方法[J]. 微型機與應用,2015,34(16):55 57 61.

[4] Zhu Zhaosheng, Lu Guohan, Chen Yan, et al. Botnet research survey[C]. IEEE International Computer Software and Applications Conference, 2008:967 972.

[5] SCHILLER C A, BINKLEY J, HARLEY D, et al. Botnets: the killer Web App[M]. 北京:科學出版社 2009.

[6] SCHOOF R, KONING R. Detecting peer to peer botnets[D]. Amsterdam: System and Network Engineering University of Amsterdam, 2007.

[7] 冉宏敏,柴勝,馮鐵,等. P2P僵尸網絡研究[J]. 計算機應用研究,2010(10):3628 3632.

[8] 向慶華. 基于IRC協議的網絡流量檢測方法研究與實現[D]. 重慶:重慶大學,2009.

[9] 李超. 基于行為特征的IRC僵尸網絡檢測方法研究[D]. 哈爾濱:哈爾濱工業大學,2008.

[10] MOCKAPETRIS P. Domain names(RFC1034)[EB/OL]. (1987 11 xx)[2016 04 xx] https://www.rfceditor.org/rfc/rfc1034.txt.[11] OIKARINEN J, REED D. Internet relay chat protocol(RFC1459) [EB/OL].(1993 05 xx)[2016 04 xx]https://www.rfceditor.org/rfc/rfc1459.txt.

[12] IEC60870 5 103:1997, Telecontrol equipment and systems Part 5:Transmission protocols Section 103 Companion standard for the information interface of protection equipment [S].1998.

[13] Wang Binbin, Li Zhitang, Li Dong, et al. Modeling connections behavior for Webbased bots detection[C]. 2nd International Conference on e Business and Information System Security, 2010:1 4.

[14] PELLEG D, MOORE A W. Xmeans: Extending kmeans with efficient estimation of the number of clusters[C]. Proceedings of the Seventeenth International Conference on Machine Learning (ICML’00), San Francisco, CA, USA, 2000:727 734.